En el mundo digital de hoy, el control de acceso lógico es mucho más que una medida técnica: es la primera línea de defensa para salvaguardar la información crítica de tu empresa. Sin embargo, muchas organizaciones lo han dejado de lado, abordándolo solo cuando una crisis ya está en marcha. ¿Te has preguntado alguna vez si estás realmente protegido?

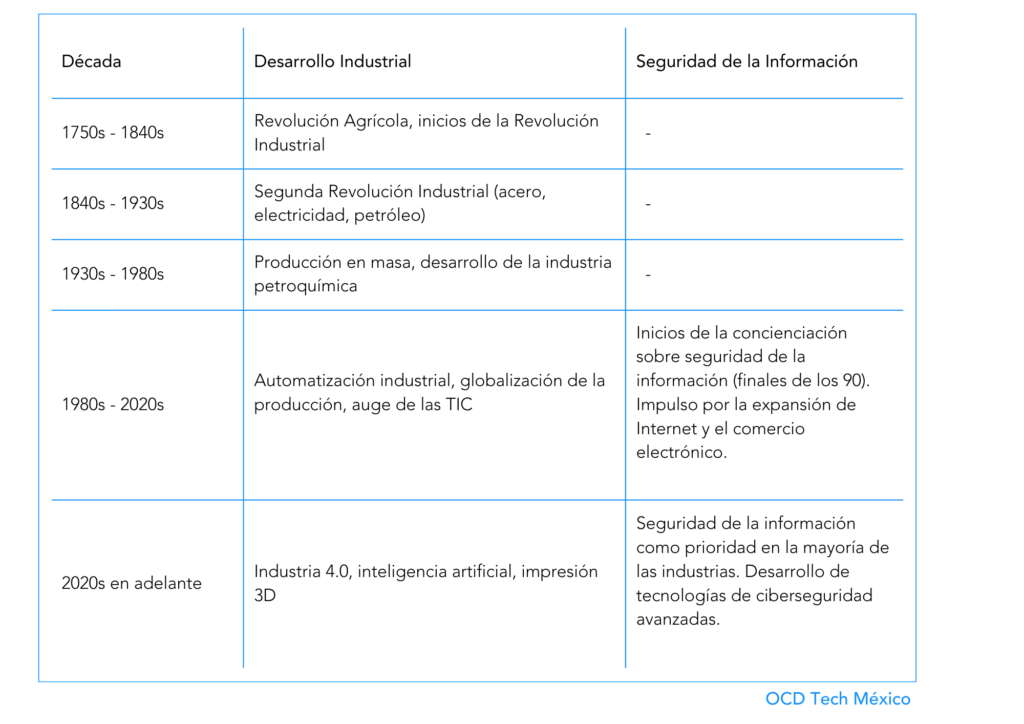

Aunque la tecnología avanza a pasos agigantados, la conciencia sobre la seguridad de la información ha evolucionado de forma desigual. La siguiente tabla ilustra cómo, a lo largo de la historia, el desarrollo industrial y la seguridad de la información han seguido caminos paralelos, pero no siempre sincronizados:

Esta comparación nos muestra que, a pesar de los impresionantes avances tecnológicos, el reconocimiento de la seguridad en la información se ha quedado rezagado en muchos casos.

Casos Reales que Ilustran el Peligro

No se trata solo de estadísticas. Diversos incidentes han dejado en evidencia lo crítico de tener un control de acceso robusto:

- Colonial Pipeline (2021): Un ataque de ransomware aprovechó una cuenta vulnerable con una contraseña débil y sin autenticación de dos factores, causando interrupciones en el suministro de combustible en Estados Unidos.

- Equifax (2017): La filtración de datos de casi 148 millones de personas reveló cómo una simple vulnerabilidad puede desencadenar un desastre a gran escala.

- Target (2013): El acceso indebido a través de un proveedor externo resultó en el robo de información de pago de más de 40 millones de clientes.

- Oficina de Gestión de Personal de EE. UU. (2015): Credenciales comprometidas permitieron el acceso a datos sensibles de más de 21.5 millones de empleados federales.

- Sony Pictures (2014): Un ataque mediante malware no solo interrumpió operaciones, sino que también filtró información confidencial y correos electrónicos críticos.

Estas experiencias reales no solo nos muestran la magnitud de los riesgos, sino que también resaltan la importancia de actuar antes de que sea demasiado tarde.

¿Qué está fallando?

Dos factores principales contribuyen a esta brecha en seguridad:

- Rotación de Personal:

La constante entrada y salida de empleados puede generar una gestión fragmentada de las credenciales y permisos.

- Enfoque Excesivo en lo Funcional:

En muchas empresas, la prioridad es lanzar productos o servicios rápidamente, dejando de lado aspectos esenciales como el control de accesos, que se atiende solo en fases posteriores.

Este enfoque reactivo y fragmentado deja expuestas áreas críticas de la infraestructura tecnológica.

Estrategias prácticas para reforzar el control de acceso

Para cerrar esta brecha, es vital adoptar un enfoque integral que combine medidas inmediatas y planes a largo plazo:

Acciones Inmediatas

- Inventario de Cuentas:

Identifica todas las cuentas en sistemas operativos, bases de datos y aplicaciones. Asigna un responsable para cada una y elimina aquellas que no sean necesarias.

- Hardening de Sistemas:

Elimina las cuentas configuradas de fábrica que puedan representar riesgos. Realiza pruebas de penetración tanto en la infraestructura expuesta a internet como internamente.

Plan de Acción a Largo Plazo

- Estandarización de Procesos:

Establece procedimientos formales para el control de accesos. Centraliza la gestión de identidades y define roles y perfiles de usuario claros.

- Principio del Mínimo Privilegio:

Otorga solo los permisos necesarios para cada función, evitando accesos innecesarios que puedan convertirse en vulnerabilidades.

- Integración y Auditoría Continua:

Conecta la base de datos de recursos humanos con el sistema de control de accesos y asegúrate de que todos los sistemas críticos se integren en este proceso. Realiza auditorías periódicas para mantener la seguridad.

- Capacitación y Tecnología Avanzada:

Forma a los equipos de desarrollo y operaciones en la gestión de identidades. Incorpora soluciones que soporten la autenticación multifactor para robustecer la seguridad.

Te invito a reflexionar:

- ¿Estás seguro de que tus sistemas están protegidos?

- ¿Has revisado recientemente la gestión de accesos en tu empresa?

- ¿Qué medidas implementarás para evitar ser el próximo titular de una brecha de seguridad?

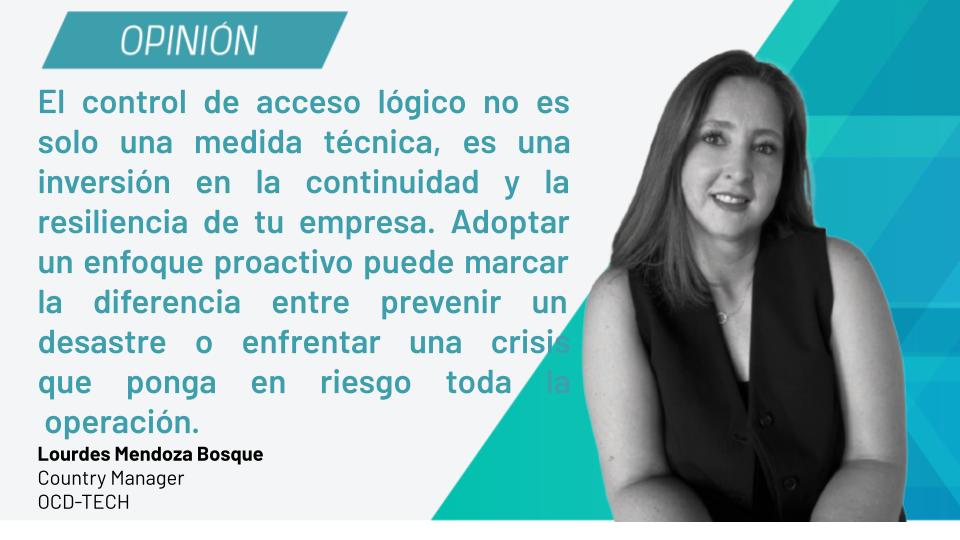

El control de acceso lógico no es solo una medida técnica, es una inversión en la continuidad y la resiliencia de tu empresa. Adoptar un enfoque proactivo puede marcar la diferencia entre prevenir un desastre o enfrentar una crisis que ponga en riesgo toda la operación.

Sigue toda la información de Open Hub News en X y Linkedin , o en nuestra newsletter.

![]()

![]()